Introducción

Los proxies residenciales son intermediarios que permiten que una conexión a

Internet parezca provenir de otro host. Este método permite al usuario ocultar

el origen real y obtener una privacidad mejorada o acceso a contenido

restringido geográficamente;

Los proxies residenciales representan una amenaza creciente en el

ciberespacio, frecuentemente utilizados por grupos de atacantes para

esconderse entre el tráfico legítimo, pero también de forma legítima. El

ecosistema de estos proxies se caracteriza por una oferta fragmentada y

desregulada en mercados web legítimos y de ciberdelincuencia. Para obtener una

infraestructura de hasta varios millones de hosts, los proveedores de

servidores proxy residenciales utilizan técnicas que pueden engañar a los

usuarios que instalan software de terceros.

Con millones de direcciones IP disponibles, representan un enorme desafío para

ser detectadas por las soluciones de seguridad contemporáneas. Defenderse de

esta amenaza requiere una mayor vigilancia sobre el origen del tráfico, que

puede no ser lo que parece, lo que subraya la importancia de un enfoque

cauteloso e informado para gestionar el tráfico de red.

Los problemas relacionados con RESIP no son bien conocidos por el público, ni tampoco por la comunidad de ciberseguridad. Si bien los proveedores de servicios RESIP se pueden utilizar para algunos usos legítimos, varios tipos de actores de amenazas cibernéticas abusan mucho de ellos. En este informe, los analistas de Sekoia.io y Orange Cyberdefense profundizan en el fenómeno de RESIP, exploran el panorama real del mercado, que se compone de múltiples proveedores turbios, y explican cómo los actores de amenazas cibernéticas abusan de dichos servicios o incluso los brindan directamente.

RESIP - RESIdential Proxies

El 25 de enero de 2024,

Microsoft publicó una guía sobre cómo defenderse contra grupos de estados-nación en la que el

grupo informó sobre una campaña de espionaje por parte de APT29, una intrusión

en el nexo con Rusia atribuida por los gobiernos de EE.UU. y el Reino Unido al

servicio de inteligencia ruso SVR, que tenía como objetivo Microsoft tiene

como objetivo recopilar información sobre sí mismos. Para aumentar la

seguridad de sus operaciones, los operadores de APT29 confiaron en un

proveedor de servicios de Proxies Residenciales (sin nombre) (RESIP para

RESIdential Proxies).

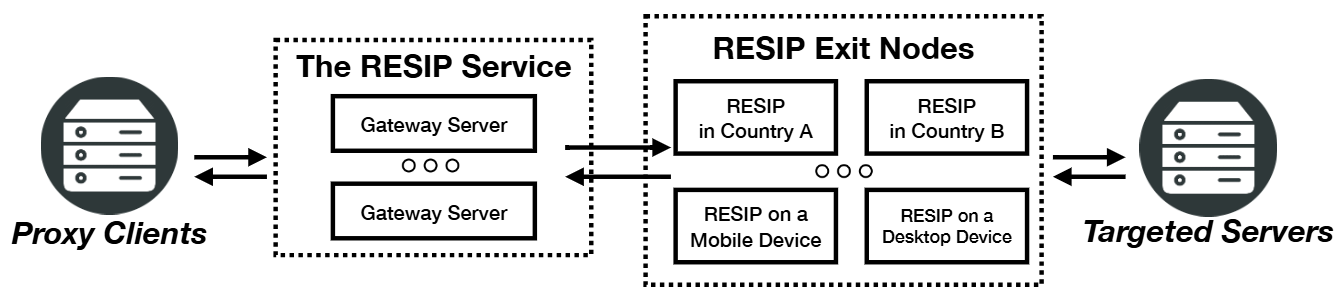

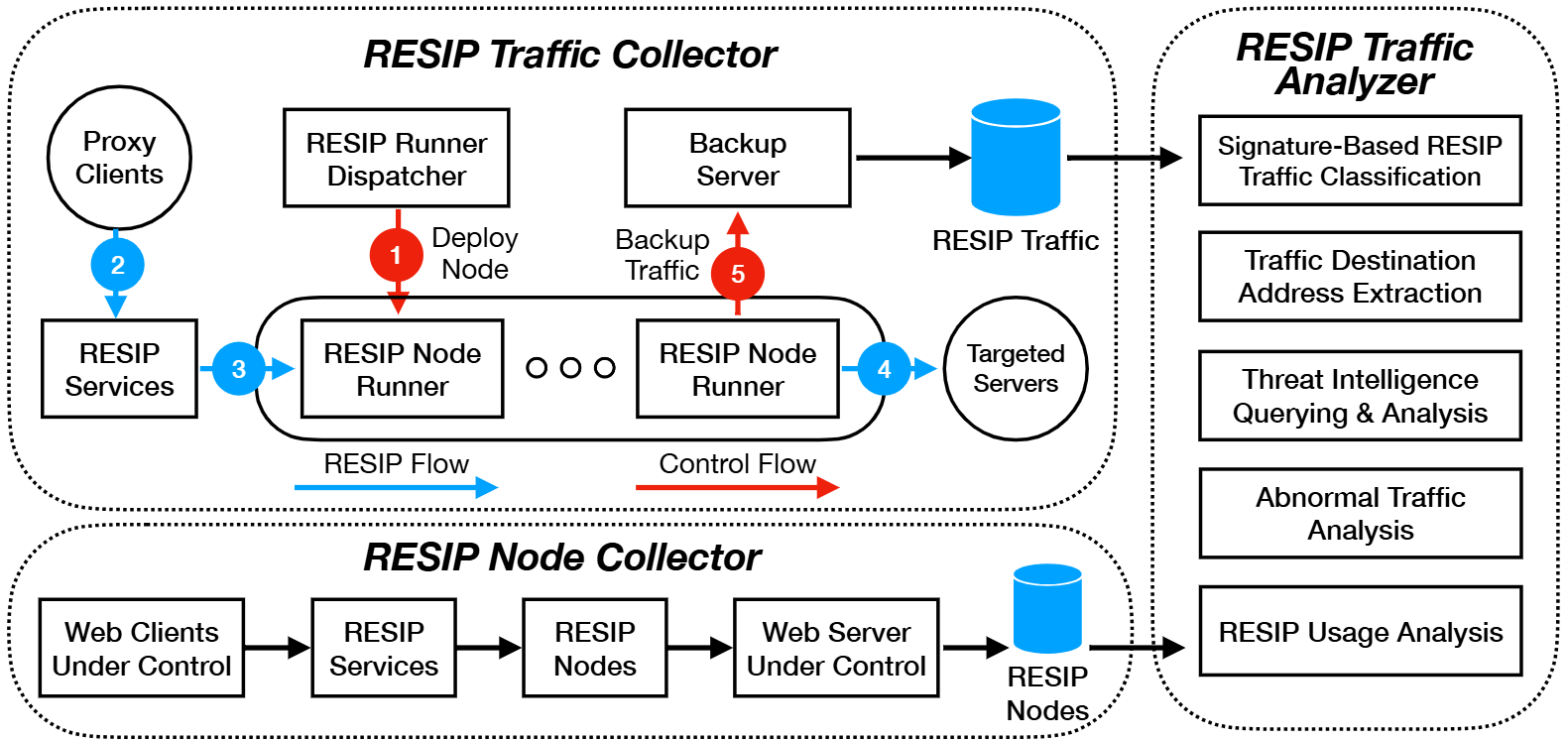

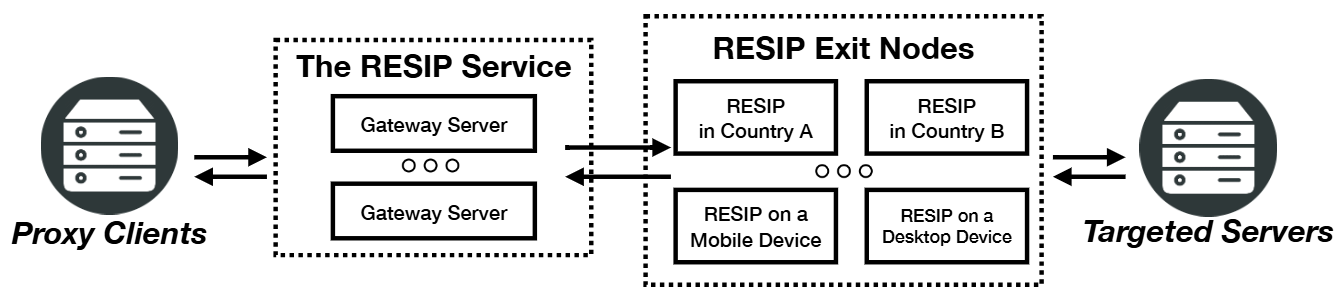

Los servidores proxy residenciales (RESIP) son servidores proxy web ubicados

en redes residenciales o celulares. Como se ilustra en la figura, un RESIP

típico funciona en un modo de retroconexión en el que el tráfico proxy

procedente de un cliente proxy se enviará primero al servidor de puerta de

enlace, que a su vez reenvía el tráfico a un nodo RESIP, antes de salir al

destino del tráfico.

Es más, la mayoría de los servicios RESIP permitirán a los clientes proxy

especificar dónde quieren salir del tráfico retransmitido, en términos de

países y ciudades. Además, los clientes de proxy pueden mantener su tráfico en

el mismo nodo de salida, ya sea pasando la misma identificación de sesión o

conectándose a algunas puertas de enlace de proxy fijas que generalmente se

vinculan a un nodo de salida cada 5 o 10 minutos.

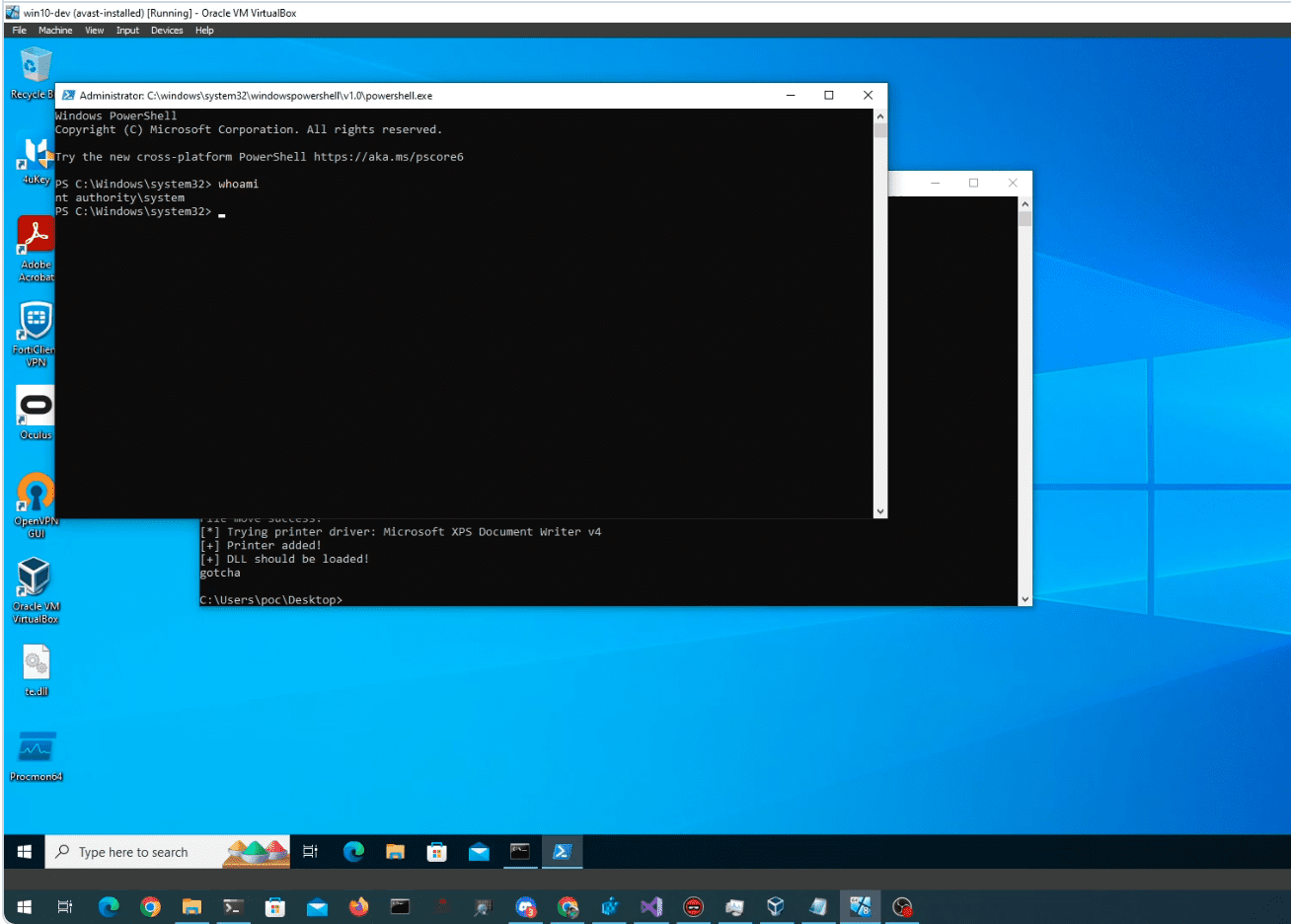

Durante varios años, el ecosistema del cibercrimen con motivación financiera

se ha caracterizado por la mercantilización de casi cada paso de una cadena de

ataque. Si bien esta tendencia puede interpretarse como una señal de madurez

económica fuera del ámbito cibernético, esta división del trabajo implica que

las operaciones cibernéticas ahora dependen cada vez más de una multitud de

terceros interesados. Estos proveedores se especializan en servicios que van

desde la creación de kits de phishing, investigación de vulnerabilidades,

alojamiento a prueba de balas, generación de tráfico, desarrollo de malware,

etc.

Como lo destacan informes recientes provenientes de la comunidad de

ciberseguridad, RESIP se ha convertido en una parte integral de muchas

operaciones maliciosas que van desde DDoS, ciberespionaje o campañas de

malware con motivación financiera (1, 2,

3,

4,

5, 6). En la mayoría de los casos, estos servidores proxy se utilizan para

ocultar el último kilómetro del tráfico del actor de la amenaza antes de

acceder al entorno de la víctima o interactuar con él.

Por definición, las RESIP son direcciones IP "alquilables" asignadas a

dispositivos residenciales utilizados como puerta de enlace intermediaria

entre dos hosts, facilitando la anonimización de los primeros. RESIP

normalmente abarca dispositivos de usuarios reales, como computadoras de

escritorio, portátiles, teléfonos inteligentes e incluso dispositivos IoT.

Las direcciones IP residenciales a través de las cuales se transfiere el

tráfico suelen ser suscriptores de proveedores de servicios de Internet (ISP)

y son particularmente útiles en comparación con los servidores proxy de

centros de datos o las IP VPN que están catalogadas como pertenecientes a

grupos de IP comerciales y no a "usuarios" genuinos de Internet.

En los últimos años, RESIP ha atraído la atención de algunos investigadores y

académicos de seguridad. Se pueden encontrar conocimientos valiosos sobre cómo

funcionan, en particular, en informes públicos de Trend Micro, Lumen,

Spur, etc. Sin

embargo, este tema a menudo permanece olvidado y oscuro (consulte el listado de fuentes).

De hecho, la mera existencia y el

crecimiento sistémico actual de RESIP pueden ser problemáticos en dos

dimensiones principales:

-

la falta de transparencia en el abastecimiento de RESIP que constituye el

conjunto de representantes anunciados por estos proveedores.

- la creciente adopción de RESIP por parte de

los actores cibernéticos para evitar ser identificados.

Este

informe de CERT Orange Cyberdefense

se basa en una extensa investigación de los equipos de Investigación. También

se basa en avistamientos únicos que detectamos dentro de la base de nuestros

respectivos clientes, con más de 10 clientes identificados como afectados por

la presencia de al menos un proxyware dentro de sus perímetros corporativos.

En al menos tres avistamientos, este proxyware, que transforma el dispositivo

“infectado” en un posible punto de acceso remoto, había sido instalado

mediante la descarga de software gratuito por parte de los usuarios.

En otro caso, los investigadoies observaron artefactos que apuntaban a una campaña de phishing

que aprovechaba un proveedor RESIP bastante conocido. Esto nos llevó a

comprobar si había riesgos adicionales inducidos, descubriendo, por ejemplo,

un cliente con varias máquinas que utilizaba este servicio RESIP. Este

incidente, ahora completamente remediado, resalta el uso sutil pero activo de

RESIP por parte de varios tipos de actores cibernéticos, una táctica que a

menudo pasa desapercibida para las organizaciones, aunque no es difícil de

detectar. Al final de este informe, proporcionamos indicadores técnicos que

pueden aprovecharse para la búsqueda de amenazas específicas dentro de sus

entornos.

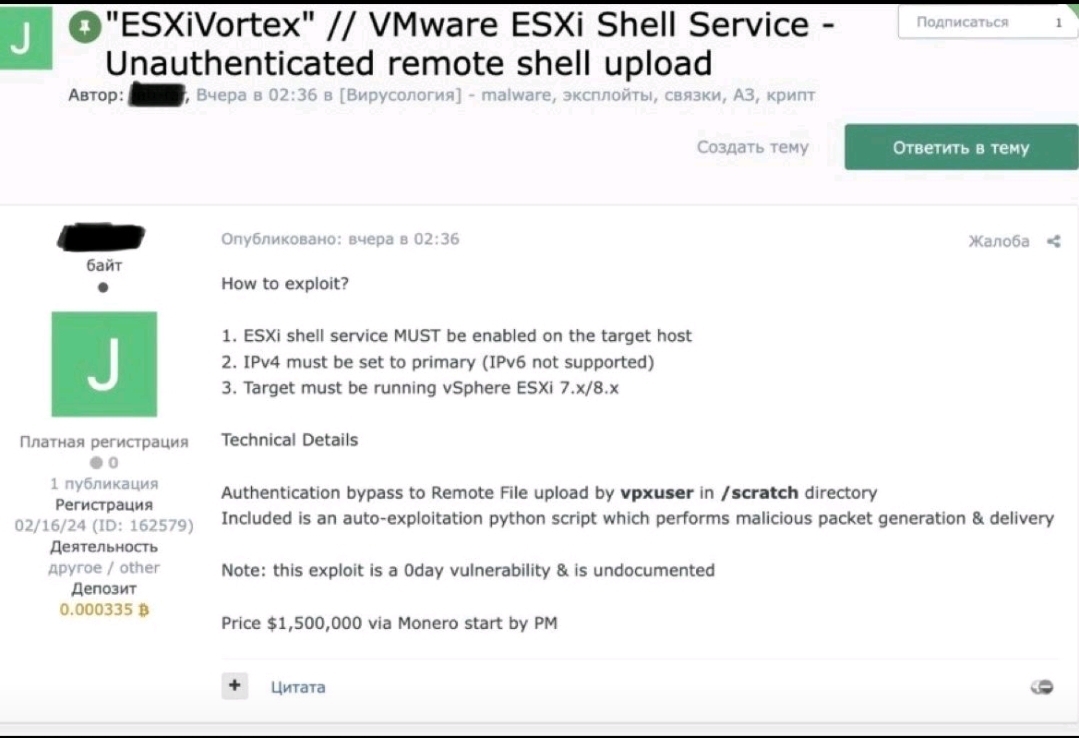

Dentro del mundo de ofertas de los proveedores RESIP

Para el análisis, monitorearon y analizaron 5 foros

con proveedores de RESIP activos, principalmente aquellos que operan y son apreciados por los ciberdelincuentes.

- BreachForums,

- Nulled,

- XSS,

- BlackHatWorld,

- Zelenka

Los investigadores analizaron más de 50 ofertas de RESIP en estos foros a lo

largo de 2023 para identificar patrones y tendencias estructurantes asociados

con este tipo específico de servicio. De estos proveedores, la gran mayoría

surgió durante 2023 (la fecha límite es noviembre de 2023).

Según las observaciones, la mayoría de las publicaciones que promueven

los servicios RESIP son de fácil acceso, en comparación con algunos servicios

más "clandestinos" y conscientemente ilícitos. De hecho, utilizan títulos

explícitos en los anuncios publicados en foros accesibles en Clear Web.

La comparación de los anuncios mostrados en los foros observados nos permitió

notar que un segmento más grande de anuncios RESIP ocurre en foros bien

establecidos de "nivel bajo", como BlackHatWorld (BHW) o Nulled, que tienden a

reunir una audiencia que no está exclusivamente involucrada en el delito

cibernético, es decir, actividades de sombrero gris. Como recordatorio,

mientras Nulled surgió alrededor de 2014, BHW apareció a principios de la

década de 2000 y continúa atrayendo a personas que también buscan servicios

legítimos que van desde redacción publicitaria, diseño web, marketing en redes

sociales, etc.

Durante el período del análisis, cada mes se publicaron al menos de 5 a

10 hilos nuevos que ofrecían RESIP en BlackHatWorld, además de los hilos más

antiguos pero aún activos que se "actualizaron" para aparecer en la primera

página de la sección del foro. Por ejemplo, el hilo con más respuestas que

promociona RESIP en BlackHatWorld se remonta a noviembre de 2013 y cuenta con

alrededor de 6.000 respuestas.

Fuentes:

Chasesecurity

| Sekoia | Orange Cyberdefense